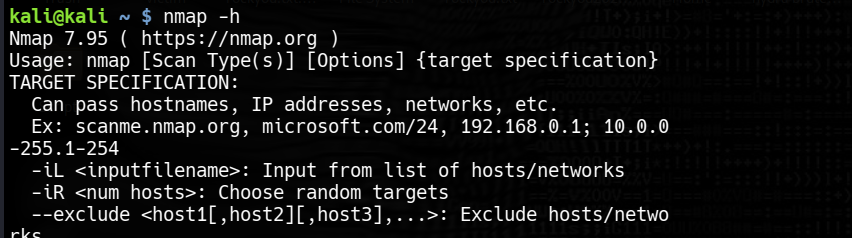

Nmap -dicen por ahí- es la herramienta preferida de los hackers, y con justa razón. Tiene para hacer escaneos de red completas, scripts NSE, búsqueda de vulnerabilidades a través de scripts, entre otras cosas. Uno puede usar nmap para escanear una red completa, sacar los sistemas operativos de cada uno de los hosts conectados a la red local, entre muchas otras cosas. Aunque no es una heramienta para hacer ataques de fuerza bruta, también lo permite... y mucho más.......

Hoy usaremos esta herramienta para hacer un escaneo de vulnerabilidades dentro de un sitio web, y encontrar cosillas.

Usaremos un comando sencillo pero potente:

sudo nmap -sT -p80,21,443,53,10050,64738 -sV -O --script=vuln bienvenidoainternet.org -vvv

Con este comando escanearemos las conexiones TCP -sT, los puertos 80, 21, 443, 53, 10050, 64738 -p80,21,443,53,10050,64738 (. Ustedes pueden expandirse a como les de la gana, pueden usar -p1-1000, -p- (todos los puertos) yo usaré -p80,21,443,53,10050,64738 ya que ya había hecho un escaneo antes y para ahorrar tiempo), detectar las versiones de los servicios usados en los puertos -sV, detección del sistema operativo -O y el script vuln --script=vuln para detectar vulnerabilidades presentes en las versiones que detecte.

(El escaneo tardó alrededor de 7 minutos)

En el escaneo se pudo detectar:

- puerto 443 vulnerable a ataques DoS cuando se solicitan numerosos rangos de bytes superpuestos [CVE-2011-3192]

- puerto 21 abierto FTP Versión:

vsftpd 3.0.5, listo para hacer ataques de fuerza bruta si no se tiene un firewall configurado para estos casos - ./ backup de la base de datos en la raíz del sitio, disponible públicamente https://bienvenidoainternet.org/dump.sql

- Servidor web nginx

- /robots.txt y .htaccess disponibles públicamente: lo cual podría revelar rutas sensibles y explorar otros caminos secretos || permisos incorrectos para .htaccess...

- algunos formularios podrían ser vulnerables a CSRF (Cross-Site Request Forgery), careciendo de medidas anti-CSRF.. Algunos de los formularios encontrados pueden ser

/tools/search.py,/tools/search_kako.pyy/tools/search.py... entre otras cosas

Resolución y palabras finales...

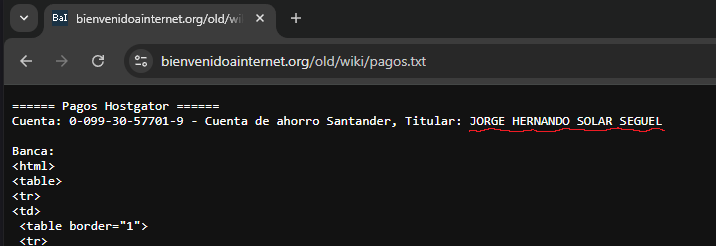

También me topé con una carpeta preciosa, de esas que uno encuentra solo cuando la incompetencia florece sin control. En /old/ está la carpeta /wiki/ con un archivo llamado pagos.txt. Sí, pagos.txt.

Cuando uno piensa "¿dónde guardaré información privada y confidencial?" claramente la respuesta es "en un .txt sin proteger" obvio.

Esto es una muestra de cómo se exponen datos de forma involuntaria por malas prácticas, malas decisiones y malas configuraciones en el sitio web, y también una muestra de cómo no administrar un foro supuestamente anónimo.... Los administradores lograron lo imposible: superar el nivel de descuido promedio de internet. De verdad, un aplauso para ellos; no cualquiera hace de su propio foro un museo de descuidos personales.

Pueden ver la cantidad de novelas que hay para regodiarse: https://bienvenidoainternet.org/old/

Y como joya final, dejaron un backup de la base de datos en la raíz del sitio web. Nada simboliza mejor la soberbia técnica de asumir que "nadie lo va a encontrar porque confío en mi suerte".

Una estrategia digna de un tutorial sobre ¡cómo crear tu página web desde 0!

No puedo dejarles la base de datos, pero sí puedo dejarles algo mejor:

la certeza de que, en algún lugar del mundo, hay gente administrando servidores con el mismo profesionalismo paupérrimo que la de este tipazo.

La certeza absoluta de algunos administradores cuya verdadera vocación debería ser cualquier cosa menos manejar un servidor...

<-------------- Volver al inicio