Hacer fuzzzing es una de las técnicas más entretenidas que puedes hacer a la hora de descubrir archivos o carpetas secretas en un dominio o IP. Hay varias herramientas especificas para realizar fuzzing, pero en esta ocasión te mostraré una que descubrí recientemente y que creo es una de las mejores que he usado a lo largo de mi trayecto. La herramienta se llama feroxbuster, y es una de las más rápidas y con características que las demás no tienen (como el hecho de poder buscar a través de las carpetas que va encontrando, otro fuzzeo más dentro de ellas con el mismo diccionario y a una velocidad FEROZ...). Vamos a instalar esta herramienta para que la vayan probando.

SecList

**Les recomiendo clonen el repositorio de SecList donde hay varios diccionarios que les servirán en sus herramientas.

Recuerden siempre actualizar el sistema antes de cualquier instalación o uso de herramientas

sudo apt update && sudo apt upgrade -y

Después, instalan la herramienta con el siguiente comando:

sudo apt install feroxbuster

Uso:

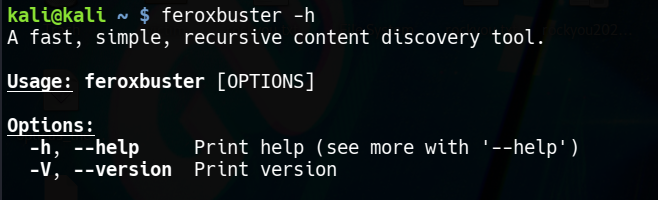

feroxbuster -h El help muestra la VARIEDAD de opciones que tiene esta herramienta...

Vamos a probar varios diccionarios para encontrar cosillas por ahí.... Usaremos el siguiente comando:

feroxbuster --url https://omaera.org --scan-dir-listings -T 10 -w /home/kali/SecLists/Fuzzing/fuzz-Bo0oM.txt --dont-filter -C 404

De esta forma, los resultados obtenidos permiten armar una idea bastante clara de cómo está estructurado el sitio y qué recursos quedan expuestos públicamente. Al probar distintos diccionarios, van apareciendo resultados variados: desde carpetas que no están enlazadas en ningún lado, hasta archivos de scripts que claramente no estaban pensados para ser vistos.

Los recursos que responden con estado 200 indican que están ahí y se pueden acceder sin problema, mientras que los 403 confirman que el recurso existe, pero alguien decidió ponerle candado. Aunque no se pueda entrar directamente, ese tipo de respuestas ya dicen bastante sobre cómo está organizado el sitio y qué cosas se intentan ocultar.

Toda esta información sirve para ir armando el mapa general del objetivo, detectar configuraciones medio flojas, patrones de nombres y rutas interesantes. En otras palabras, ayuda a entender mejor la superficie de ataque y a decidir en qué vale la pena seguir en las siguientes etapas.

<-------------- Volver al inicio