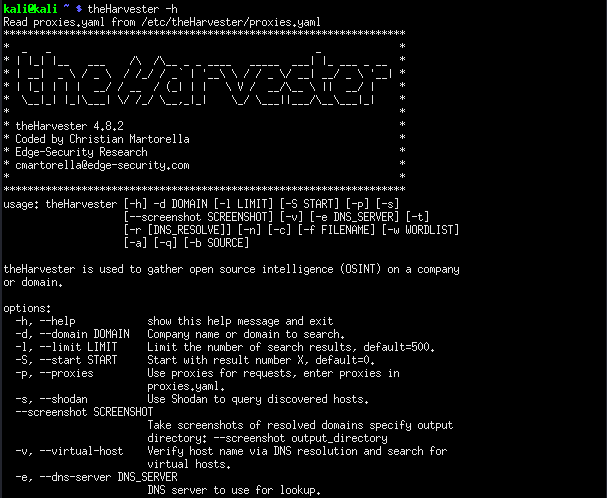

Me encanta el nombre de esta herramienta, theHarvester... Hoy les enseñare una herramienta muy interesante para escarbar información de forma profunda de páginas web y sacar la mayor cantidad de datos públicos disponibles de ellas. La herramienta se llama theHarvester. Esta interesante herramienta permite buscar bajo distintas fuentes de información (Google, Bing, etc), información relevante de la página víctima que usaremos de ejemplo, además de opciones interesantes que tiene.

Las opcines que tiene esta herramienta son la enumeración de subdominios que no están a la vista, fuzzing activo y la opción de sacar fotocapturas a todo lo que vaya encontrando en su camino cuando está fuzzeando. Encuentra páginas interesantes mediante una wordlist, y va sacándole fotocapturas a los hallazgos (no es necesario estar entrando en la URL para ver de qué trata eso tan interesante que va hallando). Vamos a desglozar los siguientes comandos y lo pondremos en acción.

***Recuerden siempre tener el sistema actualizado consudo apt update && sudo apt upgrade -y

Nuestra víctima será: https://omaera.org

El comando básico es el siguiente: theHarvester -d omaera.org -b all

desglose del comando

theHarvester: nombre del programa-d: dominio víctimaomaera.org: URL víctima-b: fuente donde se escarbarán los datosall: todas

En este caso encontró solo subdominios, pero si repiten el proceso pueden llegar a encontrar más información. Todo depende del escaneo, no todos los escaneos son iguales.

Recuerden que esto es parte de la fase de reconocimiento, donde recopilaremos la mayor parte de información de la víctima para explorar posibles vulnerabilidades

Ahora probaremos este comando que es más completo buscando subdominios secretos:

sudo theHarvester -d omaera.org --screenshot /home/kali/omaera -c -f /home/kali/omaera/omaera.xml -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-5000.txt -q -b all

desglose del comando

sudo: ejecutar con privilegios roottheHarvester: nombre del programa-d: dominio víctimaomaera.org: URL víctima--screenshot: guardar screenshots de los resultados 200 del fuzzing-c: hacer ataque de fuerza bruta en los DNS-f: guardar resultados en archivo XML-w: especificar un diccionario para el fuzzing-q: suprimir errores de la API-b: fuente donde se escarbarán los datosall: todas las fuentes disponibles

Advertencia: si le ponen muchos parámetros es posible que se les llene la memoria RAM, para eso mejor mantener los menos posibles y hacerlos por tramos. Este escaneo al ser más completo tardará un poco más en devolver resultados, ya que se están especificando más parámetros. En total se habrá demorado unos 10 minutos en hacer el escaneo, pero con resultados mucho más interesantes.

Es importante entender que mientras más información tengamos, más superficie de posibles vectores de ataque tendremos.

Nuestra víctima sigue siendo https://omaera.org , y sí, si se lo están preguntando: es una de mis víctimas preferidas.

Podemos especificar muchas otras opciones como el uso de shodan con -s, que en este caso no especifiqué, pero que traería más información en el escaneo.

<-------------- Volver al inicio