¿CÓMO EMPEZAR?

Para empezar en este interesante mundillo del hacking (véase ético o no ético -lo ideal es que sea todo de forma ética-) lo importante es tener ciertos conocimientos que son fundamentales para poder realizar nuestros objetivos. Tenemos que empaparnos de cierto conocimiento técnico para no estar tan perdidos a la hora de realizar ataques y a no fomentar la ignorancia entre lammers que no saben si quiera lo que es una topologia de red y piensan que con una IP y un comando pueden hackear (casi de forma mágica) todo, pues NO ES ASÍ.

Este blog va a estar enfocado en su mayoría a la seguridad ofensiva, lo cuales en mi opinión personal es lo más recomendable si después queremos securizar los sistemas vulnerados.

Lo primero en lo que nos adentraremos es en los comandos de linux básicos para poder utilizar nuestras herramientas y luego, aprender un tanto sobre topologias de red que es muy importante para saber lo que estamos haciendo, empecemos.

Les recomiendo que descarguen Kali Linux [https://www.kali.org/] y lo instalen en una maquina virtual ya sea virtualbox o vmware. Yo personalmente uso vmware porque es superior a virtualbox en muchos sentidos pero ustedes decidirán por cuál irse. Una vez instalado Kali y listo con la terminal abierta, comenzaremos probando algunos comandos básicos:

Actualización del sistema y lista de paquetes (esto es lo primero que deben aprender):

sudo apt update: actualizar lista de paquetessudo apt upgrade -y: actualizar sistemasudo apt full-upgrade -y: actualizar sistema completosudo apt autoremove -y: limpiar paquetes innecesariossudo reboot: reiniciar si es necesario

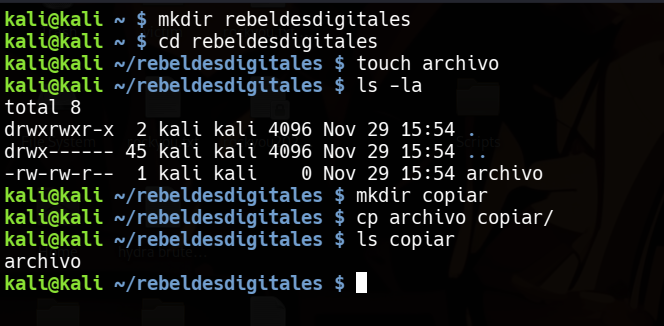

Abran una terminal y practiquen creando carpetas, moviendo archivos, copiandolos, viéndolos etc. Eso para empezar.

Comandos básicos:

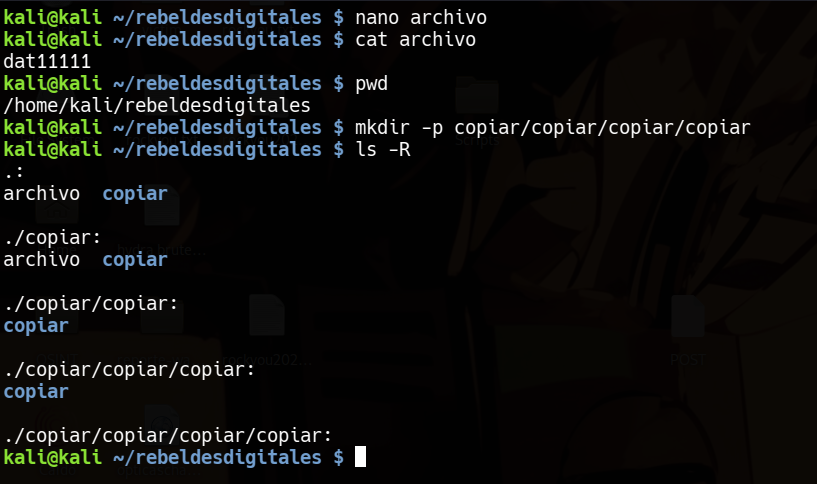

mv: movercp: copiarls: listarmkdir: crear directorio(s)pwd: ver directorio actualcd: cambiar de directoriocat: visualizar un archivowhoami: ver quien eresuname -a: muestra el kernel y el sistema operativocat /etc/os_release: muestra la información de la distribución Linuxdf -h: muestra el espacio del discofree -h: muestra la memoria RAMman *: muestra el manual de cualquier comando o en casos especificos de herramientasecho "hola" > test.txt: escribe de forma rápida un archivo, en este caso test.txtping -c google.com: verificar conexión a internet

ejemplo pongan nano archivo, escriban algo en el dentro de nano. guardan con ctrl+o y salen con ctrl+x y ponen cat archivo. Les debería aparecer lo escrito en ese archivo. Luego podrán probar combinaciones con dichos comandos más adelante. Recuerden, la práctica hace al maestro.

Ahora vamos a aprender un poco de segmentos de red. Nuestro router siempre va a tener una IP pública que va a estar conectada bajo un segmento LAN a distintas direcciones ip de los dispositivos que tenemos conectados. Bajo este concepto podríamos decir que una topología de red se basa en el grupo de red donde uno está conectado y hacia dónde sale la IP estática del router hacia internet (WAN) y que se conecta hacia otras ubicaciones. Las direcciones 192.168.0.x generalmente se asocian a redes LAN (redes del router).

Pueden descargar Cisco Packet Tracer e intentar hacer una topología sencilla de red lan con un servidor por otra parte para que comprendan las conexiones (requiere registro):

https://www.netacad.com/resources/lab-downloads?courseLang=en-US

Es decir: Router (IP WAN 185.36.151.4 que sería la IP pública) -> va a darle internet a los dispositivos conectados al router (PC01 -> 192.168.0.5 , TABLET -> 192.168.0.8 , CELULAR -> 192.168.0.15) Esta topología está dentro de una red LAN. Estos 4 dispositivos (El Router, PC01, TABLET y CELULAR) se comunican entre ellos y pueden lograr conectividad de forma fácil. Con nmap se puede hacer un sondeo de red completo con el parámetro -sn para ver todos los dispositivos conectados al router poniendo la máscara de subred 255.255.255.0 al final de la IP para escanear todos los hosts conectados, indicando que los primeros 3 octetos son parte de la red y el último octeto es parte de los hosts conectados (que pueden ser del 1 al 255). La máscara de subred 255.255.255.0 se define al final con el /24 en la dirección IP:

ejemplo:

nmap -sn 192.168.0.1/24

[Internet]

|

IP pública: 185.36.151.4

|

+-----------+

| ROUTER | <- puerta de enlace: 192.168.0.1 (/24)

+-----------+\________

| | \

| | \

| | \

192.168.0.5 192.168.0.8 192.168.0.15

(PC01) (TABLET) (CELULAR)

Va a depender mucho de lo que querais hacer en este caso. Pero eso sería un resumen básico dentro de una área local.

<-------------- Volver al inicio